Всем здравствуйте, спасибо за проявленный интерес и прошу помощи в конфиге

У провайдера подключена услуга 4 белых ip

Вот такое они мне выдали (дословно из бумажки):

Белый IP(получаемый по DHCP): 222.33.80.38/23,

выделенная подсеть: 222.33.82.80/29

Линия поддержки максимум чем помогла это "перегрузите роутер" и "с нашей стороны проблем не выялено".

Когда только подлючил услугу планировал вообще раскинуть тупым свичем и подключить по отдельности устройства но не тут то было.

Потом вот такую инструкцию прислали

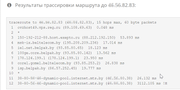

Схема организации связи (адресация выбрана для примера).

1. На WAN-порту роутера адрес 134.17.25.219/22-статический IP, получаемый по DHCP.

2. На LAN-порту устанавливается вручную 46.216.180.153/29 – выделенная подсеть.

3. Компьютерам в локальной сети назначаются адреса:

46.216.180.154/26

46.216.180.155/26

...

46.216.180.158/26

Для них шлюзом будет 46.216.180.153.

4. NAT должен быть отключён.

5. На роутере должен присутствовать маршрут по умолчанию 0.0.0.0/0 на 134.17.24.1. Обычно он должен устанавливаться автоматически при получении основного адреса по DHCP. В зависимости от региона и адреса подсети адрес назначения для маршрута по умолчанию может быть другим.

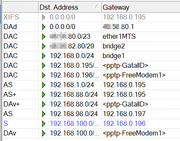

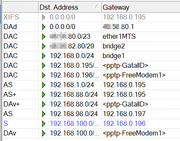

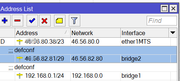

Вот такие у меня маршруты

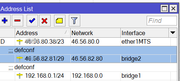

Создал отдельный бридж туда вставлены сервера на которые нужен проброс белых адресов

Дал бриджу IP

DHCP на этот бридж

выдаются адреса 222.33.82.82 - 222.33.82.85

шлюзом для них 222.33.82.81

DNS 1.1.1.1

# nov/23/2022 22:12:30 by RouterOS 7.6

#

# model = RB2011UiAS-2HnD

/ip firewall filter

add action=drop chain=input comment="defconf: drop invalid" connection-state=\

invalid

add action=drop chain=forward disabled=yes dst-port=1029 protocol=tcp \

src-address=112.XXX.191.218

add action=accept chain=forward src-address=112.XXX.191.218

add action=accept chain=forward src-address=112.XXX.199.134

add action=drop chain=forward disabled=yes dst-address-list=ddos-targets \

src-address-list=ddos-attackers

add action=drop chain=forward src-address-list=Ban

add action=return chain=detect-ddos dst-limit=32,32,src-and-dst-addresses/10s

add action=add-dst-to-address-list address-list=ddos-targets \

address-list-timeout=10m chain=detect-ddos

add action=add-src-to-address-list address-list=ddos-attackers \

address-list-timeout=10m chain=detect-ddos

add action=jump chain=forward connection-state=new jump-target=detect-ddos

add action=return chain=detect-ddos dst-limit=32,32,src-and-dst-addresses/10s

add action=add-dst-to-address-list address-list=ddos-targets \

address-list-timeout=10m chain=detect-ddos

add action=add-src-to-address-list address-list=ddos-attackers \

address-list-timeout=10m chain=detect-ddos

add action=return chain=detect-ddos dst-limit=32,32,src-and-dst-addresses/10s \

protocol=tcp tcp-flags=syn,ack

add action=fasttrack-connection chain=forward hw-offload=yes

add action=accept chain=input comment=\

"defconf: accept established,related,untracked" connection-state=\

established,related,untracked

add action=accept chain=input comment=\

"defconf: accept established,related,untracked" connection-state=\

established,related,untracked

add action=accept chain=input comment="allow IPsec NAT" dst-port=4500 \

protocol=udp

add action=accept chain=input comment="allow IPsec NAT" dst-port=13231 \

protocol=tcp

add action=accept chain=input comment="allow IKE" dst-port=500 protocol=udp

add action=accept chain=input comment=GRE protocol=gre

add action=accept chain=input comment="allow l2tp" dst-port=1701 protocol=udp

add action=accept chain=input comment="allow pptp" dst-port=1723 protocol=tcp

add action=accept chain=input comment="allow pptp" dst-port=1194 protocol=tcp

add action=accept chain=input comment="allow sstp" disabled=yes dst-port=443 \

protocol=tcp

add action=accept chain=input comment="allow 80" disabled=yes dst-port=80 \

protocol=tcp

add action=accept chain=forward dst-address=222.33.82.80/29

add action=accept chain=input dst-address=222.33.82.80/29

add action=accept chain=forward src-address=222.33.82.80/29

add action=accept chain=forward in-interface=bridge2

add action=accept chain=input in-interface=bridge2

add action=accept chain=forward out-interface=bridge2

add action=accept chain=output out-interface=bridge2

add action=accept chain=input in-interface=all-ppp

add action=accept chain=forward in-interface=all-ppp

add action=accept chain=output out-interface=all-ppp

add action=accept chain=input comment=\

"input to mikrotik from LAN Address List" dst-port=445,8129 protocol=tcp \

src-address-list=LAN

add action=accept chain=input comment="defconf: accept ICMP" disabled=yes \

protocol=icmp

add action=drop chain=input comment="defconf: drop all not coming from LAN" \

in-interface-list=!LAN

add action=accept chain=forward comment="defconf: accept in ipsec policy" \

ipsec-policy=in,ipsec

add action=accept chain=forward comment="defconf: accept out ipsec policy" \

ipsec-policy=out,ipsec

add action=accept chain=forward comment=\

"defconf: accept established,related, untracked" connection-state=\

established,related,untracked

add action=drop chain=forward comment=\

"defconf: drop all from WAN not DSTNATed" connection-nat-state=!dstnat \

connection-state=new in-interface-list=WAN

add action=drop chain=forward comment="defconf: drop invalid" \

connection-state=invalid

NAT

# nov/23/2022 22:12:15 by RouterOS 7.6

#

# model = RB2011UiAS-2HnD

/ip firewall nat

add action=redirect chain=dstnat comment="redirect dns-query to local DNS" \

dst-port=53 in-interface-list=!WAN protocol=udp

add action=dst-nat chain=dstnat dst-address=222.33.82.82 to-addresses=\

222.33.82.81

add action=src-nat chain=srcnat src-address=222.33.82.81 to-addresses=\

222.33.82.82

add action=masquerade chain=srcnat out-interface-list=WAN src-address=\

192.168.0.0/24

add action=masquerade chain=srcnat out-interface-list=WAN src-address=\

192.168.100.0/24

add action=masquerade chain=srcnat dst-port=53 out-interface-list=WAN \

protocol=tcp

add action=masquerade chain=srcnat dst-port=53 out-interface-list=WAN \

protocol=udp

add action=masquerade chain=srcnat out-interface-list=WAN protocol=udp \

src-port=53

add action=masquerade chain=srcnat log=yes out-interface-list=WAN protocol=\

tcp src-port=53

add action=masquerade chain=srcnat disabled=yes log=yes out-interface-list=\

WAN

add action=dst-nat chain=dstnat dst-port=7881 in-interface=ether1MTS \

protocol=tcp to-addresses=192.168.0.25 to-ports=7881

add action=netmap chain=dstnat comment="torrent to NAS" dst-port=51413 \

in-interface=ether1MTS protocol=tcp to-addresses=192.168.0.25 to-ports=\

51413

add action=netmap chain=dstnat comment="torrent to SOKS" dst-port=59486 \

in-interface=ether1MTS protocol=tcp to-addresses=192.168.0.195 to-ports=\

59486

add action=dst-nat chain=dstnat comment="Access to NAS" dst-port=\

!8291,1701,1723,4500 in-interface=ether1MTS protocol=tcp \

src-address-list=devices to-addresses=192.168.0.25

add action=masquerade chain=srcnat comment="masq. vpn traffic" src-address=\

192.168.0.0/24

add action=dst-nat chain=dstnat comment=le.m dst-port=1000-1199 in-interface=\

ether1MTS protocol=tcp to-addresses=192.168.100.99 to-ports=1000-1199

add action=masquerade chain=srcnat out-interface=all-ppp protocol=tcp \

src-address=222.120.244.240

add action=masquerade chain=srcnat disabled=yes out-interface=all-ppp \

protocol=tcp src-address=222.120.240.0/21

Дополнительно докинул диапазон в LAN

/ip firewall address-list

add address=192.168.0.0/24 comment=LAN list=LAN

add address=222.33.82.80/29 comment=LAN list=LAN

Вся эта кухня работает только если включен маскарадинг srcnat на WAN, но и адресация тогда теряется вся. Как заставить это все работать?

Большое спасибо за уделенное вами время.