Страница 1 из 1

2 ipsec на 1 peer

Добавлено: 22 май 2013, 11:07

zilaev

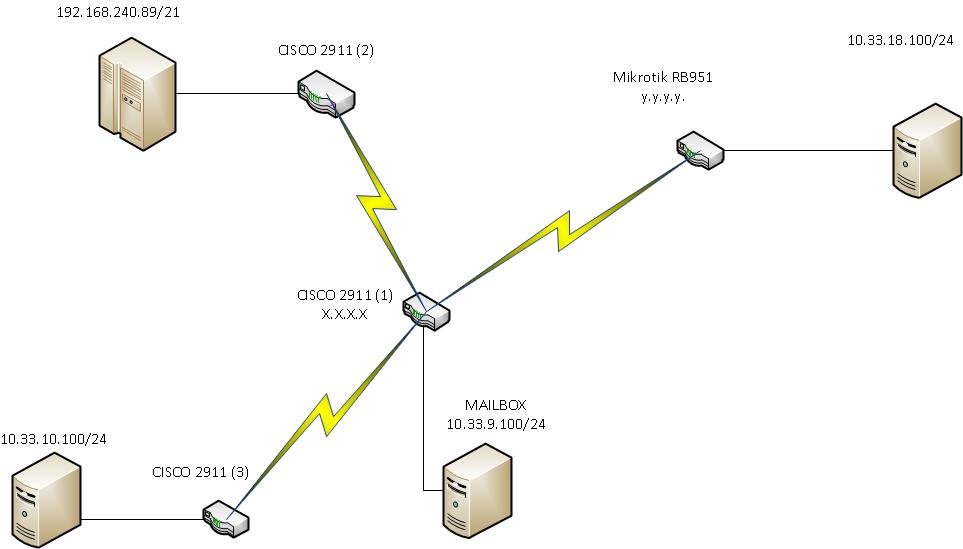

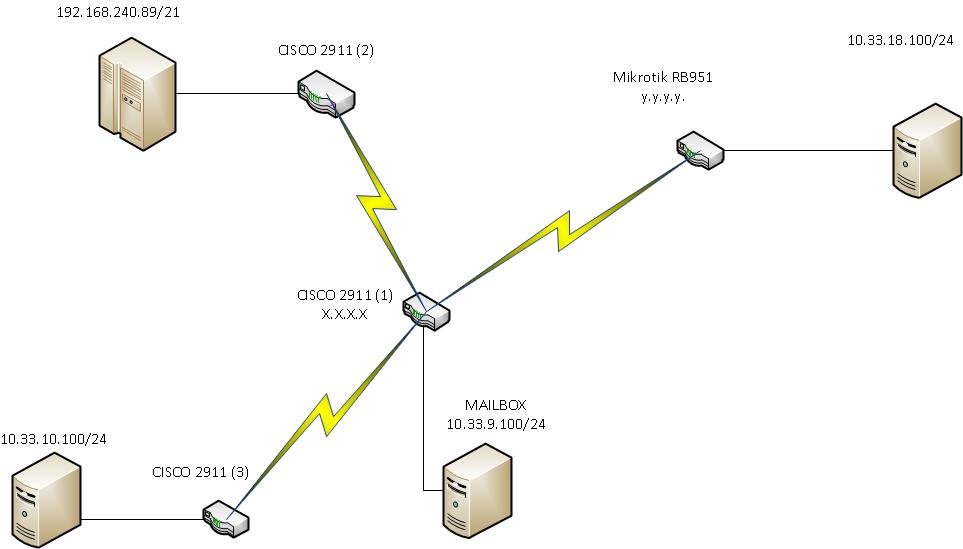

имею микротик RB 951 без статического IP

который через CISCO 2911 (1) смотрит в подсеть 192.168.240.0/21

CISCO 2911 (1) c внешним IP: х.х.х.х

кторая имеет доступ в 10.33.10.0/24,10.33.9.0/24 и 192,168.240.0/21

[admin@MikroTik] > ip ipsec peer print

0 ;;; for 192.168.240.0/21

address=X.X.X.X/32 port=500 auth-method=pre-shared-key

secret="MySecret" generate-policy=yes exchange-mode=main

send-initial-contact=yes nat-traversal=yes my-id-user-fqdn=""

proposal-check=obey hash-algorithm=sha1 enc-algorithm=3des

dh-group=modp1024 lifetime=1d lifebytes=0 dpd-interval=2m

dpd-maximum-failures=5

1 X ;;; for 10.33.10.0/24

address=X.X.X.X/32 port=500 auth-method=pre-shared-key

secret="MySecret" generate-policy=yes exchange-mode=main

send-initial-contact=yes nat-traversal=yes my-id-user-fqdn=""

proposal-check=obey hash-algorithm=sha1 enc-algorithm=3des

dh-group=modp1024 lifetime=1d lifebytes=0 dpd-interval=2m

dpd-maximum-failures=5

[admin@MikroTik] > ip ipsec policy print

Flags: X - disabled, D - dynamic, I - inactive

0 ;;; for 192.168.240.0/21

src-address=10.33.18.0/24 src-port=any dst-address=192.168.240.0/21

dst-port=any protocol=all action=encrypt level=require ipsec-protocols=esp

tunnel=yes sa-src-address=0.0.0.0 sa-dst-address=X.X.X.X

proposal=CISCO priority=1

1 ;;; for 10.33.10.0/24

src-address=10.33.18.0/24 src-port=any dst-address=10.33.10.0/24

dst-port=any protocol=all action=encrypt level=require ipsec-protocols=esp

tunnel=yes sa-src-address=0.0.0.0 sa-dst-address=X.X.X.X

proposal=default priority=1

[admin@MikroTik] > ip ipsec proposal print

Flags: X - disabled, * - default

0 * name="default" auth-algorithms=md5,sha1 enc-algorithms=3des lifetime=30m

pfs-group=modp1024

1 name="CISCO" auth-algorithms=md5,sha1 enc-algorithms=3des lifetime=30m

pfs-group=modp1024

!

crypto isakmp policy 10

encr 3des

authentication pre-share

group 2

crypto isakmp key Dr56fge34#2 address 0.0.0.0 0.0.0.0

!

!

crypto ipsec transform-set TRANS03 esp-3des esp-sha-hmac

!

crypto dynamic-map DYNAMIC 10

set transform-set TRANS03

reverse-route

!

interface Tunnel10

no ip address

!

если включить эти тунели оба то ниодин канал не поднимается, если отключаю 1 тунель то второй поднимается влет. и наоборот.

как я понимаю проблема в том что либо микротик не умеет использовать на 1 пир на 2 политики, либо я что то не так делаю.... если в место микроотика ставлю циску - оба канала поднимаются на 1 пир

Как заставить микротик ходить в 2 сети через 1 канал?

Re: 2 ipsec на 1 peer

Добавлено: 22 май 2013, 16:23

zilaev

Нашел где собака зарыта. Умеет все же микротик то что мне надо:

[admin@MikroTik] > ip ipsec peer print

0 ;;; for 192.168.240.0/21

address=X.X.X.X/32 port=500 auth-method=pre-shared-key

secret="MySecret" generate-policy=yes exchange-mode=main

send-initial-contact=yes nat-traversal=yes my-id-user-fqdn=""

proposal-check=obey hash-algorithm=sha1 enc-algorithm=3des

dh-group=modp1024 lifetime=1d lifebytes=0 dpd-interval=2m

dpd-maximum-failures=5

[admin@MikroTik] > ip ipsec policy print

Flags: X - disabled, D - dynamic, I - inactive

0 ;;; for 192.168.240.0/21

src-address=10.33.18.0/24 src-port=any dst-address=192.168.240.0/21

dst-port=any protocol=all action=encrypt level=unique ipsec-protocols=esp

tunnel=yes sa-src-address=0.0.0.0 sa-dst-address=X.X.X.X

proposal=CISCO priority=1

1 ;;; for 10.33.10.0/24

src-address=10.33.18.0/24 src-port=any dst-address=10.33.10.0/24

dst-port=any protocol=all action=encrypt level=unique ipsec-protocols=esp

tunnel=yes sa-src-address=0.0.0.0 sa-dst-address=X.X.X.X

proposal=CISCO priority=1

[admin@MikroTik] > ip ipsec proposal print

Flags: X - disabled, * - default

0 * name="default" auth-algorithms=md5,sha1 enc-algorithms=3des lifetime=30m

pfs-group=modp1024

1 name="CISCO" auth-algorithms=md5,sha1 enc-algorithms=3des lifetime=30m

pfs-group=modp1024

вот так должен выглядеть конфиг. параметр level=unique - вся загвоздка была в нем.