Пока роутер не завис окончательно, успел сделать скрин... в общем ситуация такова:

IP белый, на нем висят как сайты, так и различные другие сервисы, типа TS и.т.п, поэтому скрывать его нет смысла.

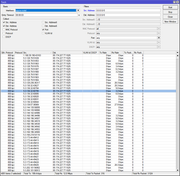

На скрине видно всего 4к+ соединений поскольку нажат СТОП. Вообще соединений более 8к и тогда загрузка микротика 100%. Сегодня весь день вот такие чудеса происходят.

Все данные INPUT соединения дропаются правилом, но от перегруза это явно не спасает. Помогает только одно - вручную дропать данный порт, либо указанные IP на PREROUTING

Завтра планирую перенести RouterOS на виртуальную машину, там железо гораздо мощнее. А пока прошу помощи в создании правила, которое будет обрубать подобные соединения без их обработки - PREROUTING?