Вступление:

Работаю админом в крупной лавке, сетевое - Cisco 28xx

Иногда требуется пользовательское оборудование для удаленных площадок маленького размера, использовал D-Link DI-80xHV, более не выпускаются, стал смотреть на других производителей, дошел до микротика.

Состав стенда:

С одной стороны Mikrotik 951G-2HnD, firmware 3.18, RouterOS 6.20, за микротиком хост в локальной сети.

С другой стороны циска, с настройками для IPSEC site-to-site tunnel, настройки не привожу, будет далее понятно почему. За циской хост в локальной сети. Циска в центре звезды - за ней, по отношению к микротику, серые сети класса С.

Действия:

на циске и микротике создаются настройки для IPSEC, политики на микротике описывают за циской одну сеть с маской 24 бита, туннель поднимается, удаленный хост пингуется, локальный инт. микротика пингуется, все отлично.

На внешнем инт. микротика вижу исх. пакеты протокола 50 ipsec.

Проблема:

Поскольку за циской стоят сети других удаленных площадок, политика на циске и на микротике меняется так, что бы за циской были все сети класса С, маска 16 бит (реальная рабочая ситуация).

Наступает чудесная ситуация - удаленные ресурсы других сетей продолжают быть доступны (и это отлично), но микротик в локальной сети как сетевое уст-во более не длоступен. удаленный хост пингуется, локальный инт. микротика НЕ пингуется. Как следствие, хост за микротиком более не может использовать его сервисы - DNS, DHCP и т.д.

На внешнем инт. микротика пакетов протокола 50 ipsec нет.

С моей точки зрения, политика IPSEC с маской сети назначения 16 бит становится более приоритетной, чем маршрут в локальную сети микротика и пакеты уходят в туннель. Но почему тогда нет IPSEC пакетов не внешнем инт. микротика?

Буду благодарен за прояснение ситуации.

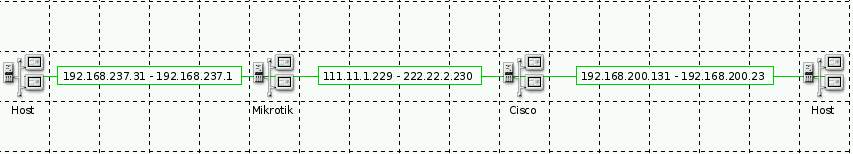

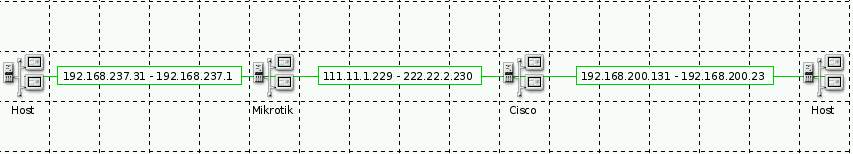

Схема:

Настроки микротика - реальные белые адреса изменены

# oct/23/2014 09:43:18 by RouterOS 6.20

#

/interface wireless

set [ find default-name=wlan1 ] band=2ghz-b/g/n channel-width=\

20/40mhz-ht-above distance=indoors l2mtu=2290 mode=ap-bridge ssid=\

MikroTik-58DACD

/interface bridge

add admin-mac=4C:5E:0C:58:DA:C9 auto-mac=no disabled=yes mtu=1500 name=\

bridge-local

/interface ethernet

set [ find default-name=ether1 ] name=ether1-gateway

set [ find default-name=ether2 ] name=ether2-master-local

set [ find default-name=ether3 ] master-port=ether2-master-local name=\

ether3-slave-local

set [ find default-name=ether4 ] master-port=ether2-master-local name=\

ether4-slave-local

set [ find default-name=ether5 ] master-port=ether2-master-local name=\

ether5-slave-local

/ip neighbor discovery

set wlan1 discover=no

/ip ipsec proposal

set [ find default=yes ] enc-algorithms=3des

add auth-algorithms=md5 enc-algorithms=3des name=OCS-tunnel

/ip pool

add name=default-dhcp ranges=192.168.237.16/28

/ip dhcp-server

add address-pool=default-dhcp disabled=no interface=ether2-master-local \

lease-time=3d name=default

/system logging action

set 0 memory-lines=100

set 1 disk-file-name=log disk-lines-per-file=100

set 2 remember=yes

set 3 src-address=0.0.0.0

/interface bridge port

add bridge=bridge-local interface=ether2-master-local

add bridge=bridge-local interface=wlan1

/ip address

add address=192.168.237.1/24 interface=ether2-master-local network=\

192.168.237.0

add address=111.11.1.229/28 interface=ether1-gateway network=111.11.1.224

/ip dhcp-client

add comment="default configuration" dhcp-options=hostname,clientid disabled=\

no interface=ether1-gateway

/ip dhcp-server network

add address=192.168.237.0/24 dns-server=192.168.200.114,192.168.237.1 \

gateway=192.168.237.1

/ip dns

set allow-remote-requests=yes servers=123.12.64.65,123.12.64.66

/ip dns static

add address=192.168.237.1 name=router

/ip firewall filter

add action=drop chain=output log=yes out-interface=ether1-gateway protocol=\

tcp src-port=137-139

add action=drop chain=output log=yes out-interface=ether1-gateway protocol=\

tcp src-port=445

add action=drop chain=output log=yes out-interface=ether1-gateway protocol=\

udp src-port=137-139

add chain=output

add chain=input protocol=icmp

add chain=input in-interface=ether1-gateway src-address=111.11.1.226

add action=drop chain=input dst-port=8291 in-interface=ether1-gateway log=yes \

protocol=tcp src-port=""

add action=drop chain=input dst-port=23 in-interface=ether1-gateway log=yes \

protocol=tcp src-port=""

add action=drop chain=input dst-port=2000 in-interface=ether1-gateway log=yes \

protocol=tcp src-port=""

add action=drop chain=input dst-port=22 in-interface=ether1-gateway log=yes \

protocol=tcp src-port=""

add action=drop chain=input dst-port=21 in-interface=ether1-gateway log=yes \

protocol=tcp src-port=""

add chain=input dst-port=1024-65535 in-interface=ether1-gateway protocol=udp \

src-port=53

add chain=input dst-port=123 in-interface=ether1-gateway protocol=udp \

src-port=123

add chain=input dst-port=1024-65535 in-interface=ether1-gateway protocol=tcp \

src-port=53

add chain=input dst-port=1024-65535 in-interface=ether1-gateway protocol=tcp \

src-port=80

add chain=input dst-port=1024-65535 in-interface=ether1-gateway protocol=tcp \

src-port=443

add chain=input dst-port=1024-65535 in-interface=ether1-gateway protocol=tcp \

src-port=1024-65535

add chain=input in-interface=ether1-gateway protocol=gre

add chain=input in-interface=ether1-gateway protocol=ipsec-esp

add chain=input in-interface=ether1-gateway protocol=ipsec-ah

add chain=input dst-port=500 in-interface=ether1-gateway protocol=udp \

src-port=500

add action=drop chain=input in-interface=ether1-gateway log=yes

add chain=input in-interface=ether2-master-local

add chain=forward in-interface=ether2-master-local out-interface=\

ether1-gateway protocol=tcp src-port=1024-65535

add chain=forward in-interface=ether2-master-local out-interface=\

ether1-gateway protocol=udp src-port=1024-65535

add chain=forward in-interface=ether2-master-local out-interface=\

ether1-gateway protocol=icmp

# no interface

add chain=forward in-interface=ether2-master-local out-interface=*8

# no interface

add chain=forward in-interface=*8 out-interface=ether2-master-local

add chain=forward dst-port=1024-65535 in-interface=ether1-gateway \

out-interface=ether2-master-local protocol=tcp

add chain=forward dst-port=1024-65535 in-interface=ether1-gateway \

out-interface=ether2-master-local protocol=udp

add chain=forward in-interface=ether1-gateway out-interface=\

ether2-master-local protocol=icmp

add action=drop chain=forward log=yes

/ip firewall nat

add chain=srcnat dst-address=192.168.0.0/16 src-address=192.168.237.0/24

add chain=srcnat dst-address=192.168.0.0/16 src-address=\

192.168.237.0/24

add action=masquerade chain=srcnat disabled=yes out-interface=ether1-gateway

/ip ipsec peer

add address=222.22.2.230/32 enc-algorithm=3des hash-algorithm=md5 \

nat-traversal=no secret=kotVasilii

/ip ipsec policy

add dst-address=192.168.0.0/16 proposal=OCS-tunnel sa-dst-address=\

222.22.2.230 sa-src-address=111.11.1.229 src-address=192.168.237.0/24 \

tunnel=yes

/ip proxy

set anonymous=yes cache-on-disk=yes cache-path=var2/proxy

/ip route

add distance=100 gateway=111.11.1.225

add distance=1 dst-address=222.22.2.230/32 gateway=111.11.1.225

/ip service

set www-ssl certificate=server1

set api disabled=yes

/ip smb

set domain=WORK enabled=yes interfaces=ether2-master-local

/ip smb shares

set [ find default=yes ] disabled=yes

add directory=/var2 name=share1

/ip smb users

add name=test password=test read-only=no

/ip upnp

set allow-disable-external-interface=no

/snmp

set trap-community=public

/system clock manual

set time-zone=+04:00

/system leds

set 0 interface=wlan1

/system ntp client

set enabled=yes primary-ntp=123.12.64.84

/tool mac-server

set [ find default=yes ] disabled=yes

add interface=ether2-master-local

add interface=ether3-slave-local

add interface=ether4-slave-local

add interface=ether5-slave-local

add interface=wlan1

add interface=bridge-local

/tool mac-server mac-winbox

set [ find default=yes ] disabled=yes

add interface=ether2-master-local

add interface=ether3-slave-local

add interface=ether4-slave-local

add interface=ether5-slave-local

add interface=wlan1

add interface=bridge-local