Спасибо за помощь!

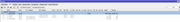

Я добавил пару правил, сильно продвинулся и теперь работает доступ к камере при обращении по внешнему адресу 178.66.192.145 из внутренней сети роутера.

Но не работает при обращении по тому же адресу из внешней сети.

Привожу ниже свои правила, возможно Вы сможете порекомендовать, как найти и устранить причину недоступности:

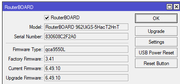

# nov/03/2023 00:16:29 by RouterOS 6.49.10

# software id = 2A2Y-2N25

#

# model = RouterBOARD 962UiGS-5HacT2HnT

# serial number = 830608C2F2A0

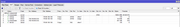

/ip firewall filter

add action=accept chain=input comment=\

"defconf: accept established,related,untracked" connection-state=\

established,related,untracked

add action=drop chain=input comment="defconf: drop invalid" connection-state=\

invalid

add action=accept chain=input comment="defconf: accept ICMP" protocol=icmp

add action=accept chain=input comment=\

"defconf: accept to local loopback (for CAPsMAN)" dst-address=127.0.0.1

add action=drop chain=input comment="defconf: drop all not coming from LAN" \

in-interface-list=!LAN

add action=accept chain=forward comment="defconf: accept in ipsec policy" \

ipsec-policy=in,ipsec

add action=accept chain=forward comment="defconf: accept out ipsec policy" \

ipsec-policy=out,ipsec

add action=fasttrack-connection chain=forward comment="defconf: fasttrack" \

connection-state=established,related

add action=accept chain=forward comment=\

"defconf: accept established,related, untracked" connection-state=\

established,related,untracked

add action=drop chain=forward comment="defconf: drop invalid" \

connection-state=invalid

add action=drop chain=forward comment=\

"defconf: drop all from WAN not DSTNATed" connection-nat-state=!dstnat \

connection-state=new in-interface-list=WAN

/ip firewall nat

add action=masquerade chain=srcnat comment="defconf: masquerade" \

ipsec-policy=out,none out-interface-list=WAN

add action=masquerade chain=srcnat src-address=192.168.88.0/24

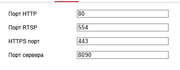

add action=dst-nat chain=dstnat dst-address=178.66.192.145 dst-port=49152 \

protocol=tcp to-addresses=192.168.88.14 to-ports=80

add action=dst-nat chain=dstnat dst-address=178.66.192.145 dst-port=49153 \

protocol=tcp to-addresses=192.168.88.14 to-ports=554