Здравствуйте!

Задача, наверное, не самая сложная, но, к сожалению, не могу реализовать.

Опыта с микротиком не очень много, просьба сильно не пинать

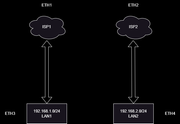

Есть mikrotik 2011uias. Есть 2 линии от одного провайдера (статика), есть две локальные сети. Необходимо "разделить" линии провайдера по локальным сетям. Чтобы с WAN1 интернет ходил туда-сюда через LAN1, с WAN2 через LAN2. Также необходимо, чтобы dst-nat корректно работал по внешним адресам провайдера и ссылался только на нужную локальную сеть.

Исходные данные от провайдера (цифры чуть изменены, но суть такая):

WAN1:

ip-адрес: 90.100.0.124

маска: 255.255.255.0

шлюз: 90.100.0.1

WAN2:

ip-адрес: 90.100.0.125

маска: 255.255.255.0

шлюз: 90.100.0.1

Данные локальных сетей:

LAN1 - 192.168.1.0/24

LAN2 - 192.168.2.0/24

Мне стыдно рассказывать про свои попытки, просто скажу, что после маркировки я пробовал по-разному жёстко привязывать LAN с WAN, но успехов не было (адрес WAN одинаковый на обоих LAN сетях; проброс работал только с определенного WAN, при этом LAN1, LAN2 получали корректные адреса WAN; через Routing-rules тоже пробовал lookup only in table; куча другого ещё было, сразу не вспомню даже).

Текущие настройки таковы (откатил настройки до всех тестов с попытками привязки LAN-WAN, WAN-LAN):

/ip address

add address=90.100.0.124/24 interface=eth1_WAN1 network=\

94.125.9.0

add address=90.100.0.125/24 interface=eth2_WAN2 network=\

94.125.9.0

add address=192.168.1.1/24 interface=eth3_LAN1 network=\

192.168.1.0

add address=192.168.3.1/24 interface=eth4_LAN2 network=\

192.168.2.0

/routing table

add disabled=no fib name=ether1

add disabled=no fib name=ether2

/ip route

add disabled=yes distance=251 dst-address=0.0.0.0/0 \

gateway=90.100.0.124 pref-src="" routing-table=main \

scope=30 suppress-hw-offload=no target-scope=10

add disabled=yes distance=253 dst-address=0.0.0.0/0 \

gateway=90.100.0.126 pref-src="" routing-table=main \

scope=30 suppress-hw-offload=no target-scope=10

add disabled=no distance=1 dst-address=0.0.0.0/0 gateway=\

90.100.0.124 pref-src="" routing-table=ether1 scope=30 \

suppress-hw-offload=no target-scope=10

add disabled=no distance=1 dst-address=0.0.0.0/0 gateway=\

90.100.0.126 pref-src="" routing-table=ether2 scope=30 \

suppress-hw-offload=no target-scope=10

/ip firewall mangle

add action=mark-connection chain=prerouting in-interface=\

eth1_WAN1 new-connection-mark=WAN1 passthrough=yes

add action=mark-connection chain=prerouting in-interface=\

eth2_WAN2 new-connection-mark=WAN2 passthrough=yes

add action=mark-routing chain=prerouting connection-mark=\

WAN1 in-interface-list=!WAN new-routing-mark=ether1 \

passthrough=yes

add action=mark-routing chain=prerouting connection-mark=\

WAN2 in-interface-list=!WAN new-routing-mark=ether2 \

passthrough=yes

add action=mark-routing chain=output connection-mark=\

WAN1 new-routing-mark=ether1 passthrough=yes

add action=mark-routing chain=output connection-mark=\

WAN2 new-routing-mark=ether2 passthrough=yes

NAT даже не буду сюда добавлять, там максимально разрешающие правила для тестов

Я признаю, что не очень силён не только с микротиком, но и в целом с сетями. Но если кто-то из форума скажет, что "вот ты дурак, а как же это..." и пнёт в нужную сторону, то я буду очень благодарен. Мне бы вот только пинок)