Подскажите, имеет ли вообще задача решение.

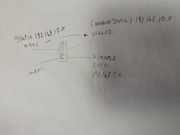

RB1100

WAN1

WAN2

внутри

один бридж LAN на нем VLAN 10 и 20

VLAN 20 c DHCP 192.168.0.x

В нем все работает ходят в инет через WAN2.

VLAN 10 , так сложилось что внутри только статика с адресами 192.168.10.x (оборудования много оно разное давнишнее, менять подсеть нельзя).

за WAN2 тоже есть сеть 192.168.10.x. там много различных сервисов, к которым нужен доступ ( на VLAN20 он есть).

Надо, чтобы оборудования из VLAN10 уходило беспрепятственно в WAN2.

Совпадение адресов исключено. То есть они точно уникальные.

Возможно ли вообще решить этот вопрос, при использовании VLAN и не меняя подсеть на оборудовании внутри VLAN?

Изначально виделось это так : Попробовать принудительно завернуть весь трафик c VLAN10 На WAN2 ( сделать как будто они в одной сети). Но доступа ко второму роутеру нет, а следовательно EOIP туннель отпадает.

Вторая идея была, попытаться спрятать VLAN За натом, но не могу сообразить как это сделать.

Может я вообще зря напрягаюсь, и без изменения адресов задача не решается?