Возможно подскажите как лучше все настроить, выстроить безопасность и найти проблему.

Из последнего вчера несколько раз блокировал провайдер, говорит вижу петлю. На что я включил Loop Protect, но ничего сам не поймал и в логах не видел.

Из слов провайдера, когда попросил комментарий, говорят вижу петлю между 2 точек. Из чего я начал делать выводы, что петля не в Офисе. А возможно она образуется между 2 портами провайдера, с моими настройками? А началось все в то время как 1 фаза пропала часть компов вышибло. Все выключили и ушли. После завершения работа, роутер перезагрузили и начались блокировки портов провайдера. Порты подняли, Loop Protect к этому включил, но повторения не было пока что.

История:

Есть микротик, Приходит в него 2 точки доступа ( одна интернет со статикой, вторая локальная сеть по городу в отдельном вилане для конечного оборудования ЛБ).

На микротике есть 3 бриджа.

Первый bridgeLocalOffice идет для офиса малая сеть на 254 адреса 192.168.1.0\24, объединяет eth2 и eth3 порты. Eth2 идет в хаб на и расходится на всех конечных пользователей. Eth3 идет сразу в сервер 192.168.1.254.

Второй bridgeLanLift объединяет порты eth4 и eth5 100.1.0.0\21.

Eth4 - большой сегмент сети, построен на мощностях провайдера, все конечные порты объеденные в 1 вилан и доходят до конечных точек ЛБ.

Eth5 — выделенный порт для ПК диспетчера в сети bridgeLanLift имеет адрес 100.1.1.1.

Третий WlanOffice для wifi в офисе имеет адрес 192.168.2.1\24.

Из того, что настраивал:

1. bridgeLanLift должен получать интернет от провайдера.

2. В рамкам безопасности исключить все UDP\TCP порты, которые не нужны для работы оборудования, чтобы не смогли стучаться на сервер комплекса в GUI.

1. bridgeLanLift должен иметь доступ по определенным портам к 100.1.1.1 UDP 46000-60000, остальные можно блокировать, тут установлен Диспетчерский комплекс.

2. Оставить те TCP, которые требуется для доступа в интернет.

3. Между bridgeLanLift и bridgeLocalOffice доступа быть не должно.

4. ПК диспетчера 100.1.1.1 обменивается документами через шару на сервере oktell.

5. Между ПК диспетчера 100.1.1.1 и сервером Oktell должен настроен nat по определенным UDP для SIP телефонии (https://wiki.oktell.ru/Порты,_используемые_системой)

6. Порты для работы Sip должны не блокировать в bridgeLocalOffice. https://wiki.oktell.ru/Порты,_используемые_системой

7. Во вне с заменой выброшен порт 54983 для доступа с мобильного приложения в диспетчерский комплекс.

8. Доступ к микротику только локально.

Хотелось бы выстроить правильную безопасность и в целом настройку.

Из того что планирую в ближайшее время.

1. ПК 100.1.1.1 с клиент-серверном комплексом разъединиться с диспетчером. Ему перестанет быть нужен доступ с bridgeLanLift и oktell.

2. Диспетчер переедет в сеть bridgeLocalOffice.

3. Доступ к 100.1.1.1 получит через тонкий клиент по открытию порта в nat в bridgeLocalOffice.

Текущий конфиг ± отрабатывал, жалоб не было. Но вот появились проблемы с провайдером.

Замечались проблемы со связью иногда линия диспетчера уходила на пере адресацию, типо не видит клиент на компе диспетчера, причину не нашел.

Хотелось бы реально нормально настроить его и быть спокойным.

Прикладываю свой конфиг и скриншоты.

Код: Выделить всё

# aug/03/2023 09:48:56 by RouterOS 7.6

# software id = YELJ-7Z8A

#

# model = RB951G-2HnD

# serial number = DE350DCC7AD3

/interface bridge

add comment="\C1\F0\E8\E4\E6 \EB\EE\EA\E0\EB\FC\ED\EE\E9 \F1\E5\F2\E8 \EE\F4\

\E8\F1\E0 wifi" name=WlanOffice

add comment="\C1\F0\E8\E4\E6 \CB\EE\EA\E0\EB\FC\ED\EE\E9 \F1\E5\F2\E8 \EB\E8\

\F4\F2\EE\E2" name=bridgeLanLift

add admin-mac=08:55:31:EE:36:06 auto-mac=no comment="\C1\F0\E8\E4\E6 \EB\EE\EA\

\E0\EB\FC\ED\EE\E9 \F1\E5\F2\E8 \EE\F4\E8\F1\E0" name=bridgeLocalOffice

/interface ethernet

set [ find default-name=ether1 ] comment="\CF\F0\EE\E2\E0\E9\E4\E5\F0" \

loop-protect=on name=ether1-WAN

set [ find default-name=ether2 ] comment=\

"\CB\EE\EA\E0\EB\FC\ED\E0\FF \F1\E5\F2\FC \EE\F4\E8\F1\E0" loop-protect=\

on name=ether2-office

set [ find default-name=ether3 ] comment="\CB\EE\EA\E0\EB\FC\ED\E0\FF \F1\E5\

\F2\FC \EE\F4\E8\F1\E0, \D1\E5\F0\E2\E5\F0 \EE\EA\F2\E5\EB\EB\E0" \

loop-protect=on name=ether3-office

set [ find default-name=ether4 ] comment=\

"\CB\EE\EA\E0\EB\FC\ED\E0\FF \F1\E5\F2\FC \EB\E8\F4\F2\EE\E2" \

loop-protect=on name=ether4-lift

set [ find default-name=ether5 ] comment="\CB\EE\EA\E0\EB\FC\ED\E0\FF \F1\E5\

\F2\FC \EE\F4\E8\F1\E0, \C4\E8\F1\EF\E5\F2\F7\E5\F0" loop-protect=on \

name=ether5-lift

/interface pppoe-client

add add-default-route=yes disabled=no interface=ether1-WAN name=pppoe-out \

use-peer-dns=yes user=astralift

/interface list

add name=WAN_list

add name=LAN_list

add name=WLAN_list

add name=WAN

add name=LAN

/interface wireless security-profiles

set [ find default=yes ] supplicant-identity=MikroTik

add authentication-types=wpa-psk,wpa2-psk mode=dynamic-keys name=profile1 \

supplicant-identity=""

/interface wireless

set [ find default-name=wlan1 ] adaptive-noise-immunity=ap-and-client-mode \

band=2ghz-b/g/n channel-width=20/40mhz-Ce comment=\

"\C1\E5\F1\EF\F0\EE\E2\EE\E4\ED\E0\FF \F1\E5\F2\FC \EE\F4\E8\F1\E0" \

country=russia3 disabled=no frequency-mode=manual-txpower \

hw-protection-mode=rts-cts installation=indoor mode=ap-bridge \

security-profile=profile1 ssid=AstrakhanLift tx-power-mode=\

all-rates-fixed wireless-protocol=802.11 wmm-support=enabled wps-mode=\

disabled

/interface wireless manual-tx-power-table

set wlan1 comment=\

"\C1\E5\F1\EF\F0\EE\E2\EE\E4\ED\E0\FF \F1\E5\F2\FC \EE\F4\E8\F1\E0"

/interface wireless nstreme

set wlan1 comment=\

"\C1\E5\F1\EF\F0\EE\E2\EE\E4\ED\E0\FF \F1\E5\F2\FC \EE\F4\E8\F1\E0"

/ip pool

add name=dhcp ranges=192.168.1.100-192.168.1.200

add name=dhcp_lan_lift_pool ranges=\

100.1.0.1-100.1.0.254,100.1.1.255-100.1.7.254

add name=dhcp_wlan_office_pool ranges=192.168.2.10-192.168.2.254

/ip dhcp-server

add address-pool=dhcp comment="DHCP \F1\E5\F0\E2\E5\F0 \EB\EE\EA\E0\EB\FC\ED\

\EE\E9 \F1\E5\F2\E8 \EE\F4\E8\F1\E0" interface=bridgeLocalOffice \

lease-time=5d10m name=dhcp_lan_office

add address-pool=dhcp_lan_lift_pool comment="DHCP \F1\E5\F0\E2\E5\F0 \EB\EE\EA\

\E0\EB\FC\ED\EE\E9 \F1\E5\F2\E8 \EB\E8\F4\F2\EE\E2" interface=\

bridgeLanLift lease-time=5d10m name=dhcp_lan_lift

add address-pool=dhcp_wlan_office_pool comment="DHCP \F1\E5\F0\E2\E5\F0 \E1\E5\

\F1\EF\F0\EE\E2\EE\E4\ED\EE\E9 \F1\E5\F2\E8 \EE\F4\E8\F1\E0" interface=\

WlanOffice lease-time=5d10m name=dhcp_wlan_office

/interface bridge port

add bridge=bridgeLocalOffice comment=defconf interface=ether2-office

add bridge=bridgeLocalOffice comment=defconf interface=ether3-office

add bridge=bridgeLanLift comment=defconf interface=ether4-lift

add bridge=bridgeLanLift comment=defconf interface=ether5-lift

add bridge=WlanOffice comment=defconf interface=wlan1

/ip neighbor discovery-settings

set discover-interface-list=LAN

/interface list member

add interface=ether1-WAN list=WAN

add interface=ether2-office list=LAN

add interface=ether3-office list=LAN

add interface=ether4-lift list=LAN

add interface=ether5-lift list=LAN

add interface=wlan1 list=WLAN_list

add interface=pppoe-out list=WAN

add interface=bridgeLocalOffice list=LAN

/interface wireless access-list

add interface=wlan1 mac-address=88:F5:6E:32:A3:82 vlan-mode=no-tag

/interface wireless cap

set bridge=bridgeLocalOffice discovery-interfaces=bridgeLocalOffice \

interfaces=wlan1

/ip address

add address=192.168.1.1/24 comment=\

"\C0\E4\F0\E5\F1 \E8\ED\F2\E5\F0\F4\E5\E9\F1\E0 LAN" interface=\

bridgeLocalOffice network=192.168.1.0

add address=192.168.2.1/24 comment=\

"\C0\E4\F0\E5\F1 \E8\ED\F2\E5\F0\F4\E5\E9\F1\E0 Wlan" interface=\

WlanOffice network=192.168.2.0

add address=100.1.1.254/21 comment=\

"\C0\E4\F0\E5\F1 \E8\ED\F2\E5\F0\F4\E5\E9\F1\E0 LAN Lift" interface=\

bridgeLanLift network=100.1.0.0

/ip dhcp-client

add comment=defconf disabled=yes interface=bridgeLocalOffice

add disabled=yes interface=ether1-WAN

/ip dhcp-server network

add address=100.1.0.0/21 dns-server=192.168.1.1,8.8.8.8 gateway=100.1.1.254

add address=192.168.1.0/24 dns-server=192.168.1.1,8.8.8.8 gateway=192.168.1.1

add address=192.168.2.0/24 dns-server=192.168.1.1,8.8.8.8 gateway=192.168.2.1

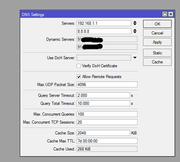

/ip dns

set allow-remote-requests=yes servers=192.168.1.1,8.8.8.8

/ip firewall address-list

add address=192.168.1.0/24 list=admin

/ip firewall filter

add action=accept chain=input connection-state=established

add action=accept chain=input connection-state=related

add action=accept chain=forward comment="Established & related" \

connection-state=established,related

add action=drop chain=forward comment=invalid connection-nat-state=!dstnat \

connection-state=new in-interface-list=WAN log=yes

add action=accept chain=input protocol=icmp

add action=accept chain=forward comment="Accept udp 46000-60000" dst-port=\

46000-60000 in-interface=bridgeLanLift protocol=udp

add action=accept chain=forward comment="Accept icmp" in-interface=\

bridgeLanLift protocol=icmp

add action=accept chain=forward comment="accept any udp port" protocol=udp \

src-address=100.1.1.1

add action=accept chain=forward comment="accept any udp port" src-address=\

192.168.1.254

add action=accept chain=forward comment="accept any tcp port" port="" \

protocol=tcp src-address=100.1.1.1

add action=accept chain=forward comment="accept any tcp port" protocol=tcp \

src-address=192.168.1.254

add action=reject chain=forward comment="Drop \E2\F1\E5, \EA\F0\EE\EC\E5 \E4\

\EE\F1\F2\F3\EF\E0 \E2 \E8\ED\F2\E5\F0\ED\E5\F2 \ED\E0 \CB\C1" dst-port=\

!80,81,443 in-interface=bridgeLanLift protocol=tcp reject-with=\

icmp-net-prohibited

add action=drop chain=input in-interface-list=!LAN

/ip firewall nat

add action=masquerade chain=srcnat

add action=netmap chain=dstnat comment="\CF\F0\FF\EC\E0\FF \F1\E2\FF\E7\FC \CB\

\E8\F4\F2\EE\E2\FB\F5 \E1\EB\EE\EA\EE\E2 \EF\EE \E8\ED\F2\E5\F0\ED\E5\F2\

\F3 \E8\EB\E8 \CB\C2\D1 \E4\EE \E4\E8\F1\EF\E5\F2\F7\E5\F0\E0\\" \

dst-port=55500-55501 protocol=udp to-addresses=100.1.1.1

add action=dst-nat chain=dstnat comment=\

"\CF\F0\FF\EC\E0\FF \F1\E2\FF\E7\FC \CB\C1 \E8 LKDSDomain\\" disabled=yes \

dst-port=55500-55501,49100 in-interface=ether1-WAN protocol=udp \

to-addresses=100.1.1.1

add action=dst-nat chain=dstnat disabled=yes dst-address=XX.XXX.XXX.XXX \

dst-port=4050-4055 protocol=tcp to-addresses=192.168.1.254 to-ports=\

4050-4055

add action=dst-nat chain=dstnat disabled=yes dst-address=XX.XXX.XXX.XXX \

dst-port=5060 protocol=tcp to-addresses=192.168.1.254 to-ports=5060

add action=dst-nat chain=dstnat disabled=yes dst-address=XX.XXX.XXX.XXX \

dst-port=5070 protocol=tcp to-addresses=192.168.1.254 to-ports=5070

add action=dst-nat chain=dstnat disabled=yes dst-address=XX.XXX.XXX.XXX \

dst-port=4059 protocol=tcp to-addresses=192.168.1.254 to-ports=4059

add action=dst-nat chain=dstnat disabled=yes dst-address=XX.XXX.XXX.XXX \

dst-port=4059-4066 protocol=tcp to-addresses=192.168.1.254 to-ports=\

4059-4066

add action=dst-nat chain=dstnat disabled=yes dst-address=XX.XXX.XXX.XXX \

dst-port=4086-4089 protocol=tcp to-addresses=192.168.1.254 to-ports=\

4086-4089

add action=dst-nat chain=dstnat disabled=yes dst-address=XX.XXX.XXX.XXX \

dst-port=5060 protocol=udp to-addresses=192.168.1.254 to-ports=5060

add action=dst-nat chain=dstnat disabled=yes dst-address=XX.XXX.XXX.XXX \

dst-port=4003-4005 protocol=udp to-addresses=192.168.1.254 to-ports=\

4003-4005

add action=dst-nat chain=dstnat disabled=yes dst-address=XX.XXX.XXX.XXX \

dst-port=9000-19000 protocol=udp to-addresses=192.168.1.254 to-ports=\

9000-19000

add action=dst-nat chain=dstnat disabled=yes dst-port=55500 in-interface=\

ether1-WAN log=yes protocol=udp to-addresses=100.1.1.1 to-ports=55500

add action=dst-nat chain=dstnat disabled=yes dst-address=XX.XXX.XXX.XXX \

in-interface=ether1-WAN src-address=100.1.1.1 to-addresses=XX.XXX.XXX.XXX

add action=dst-nat chain=dstnat comment=\

"web \E4\EE\F1\F2\F3\EF \EC\E5\F5\E0\ED\E8\EA\E0\EC" disabled=yes \

dst-address=XX.XXX.XXX.XXX dst-port=47383 protocol=tcp to-addresses=\

100.1.1.1 to-ports=443

add action=dst-nat chain=dstnat dst-address=XX.XXX.XXX.XXX dst-port=54983 \

log=yes protocol=tcp to-addresses=100.1.1.1 to-ports=49100

add action=dst-nat chain=dstnat comment="udp client" dst-address=\

XX.XXX.XXX.XXX dst-port=54983 log=yes protocol=udp to-addresses=100.1.1.1 \

to-ports=49100

/ip service

set telnet disabled=yes

set ftp disabled=yes

set www address=192.168.1.0/24 port=12345

set ssh disabled=yes

set api disabled=yes

set winbox address=192.168.1.0/24

/system clock

set time-zone-name=Europe/Volgograd

/tool mac-server

set allowed-interface-list=LAN

/tool mac-server mac-winbox

set allowed-interface-list=LAN