Использу Mikrotik RB3011UiaS и RouterOS 6.43.12.

Настроил Remote Access IPSec VPN with IKEv2 с аутентификацией по сетификату. Код привожу ниже, правила FW не включал, т.к. дело не них.

Код: Выделить всё

/ip ipsec peer profile

add dh-group=modp1024 enc-algorithm=aes-256 hash-algorithm=sha256 lifetime=8h name=phase1_ra_win10

/ip ipsec policy group

add name=remote_access

/ip ipsec proposal

add enc-algorithms=aes-256-cbc lifetime=1h name=phase2_ra_win10 pfs-group=none

/ip pool

add name=Adv-RemoteAccess-pool ranges=192.168.20.2-192.168.20.62

ip ipsec mode-config

add address-pool=Adv-RemoteAccess-pool address-prefix-length=26 name=r_access_cfg split-include=192.168.40.0/26

/ip ipsec peer

add address=0.0.0.0/0 auth-method=rsa-signature certificate=vpn.server \

comment="Remote Acces - Yuri S" exchange-mode=ike2 generate-policy=\

port-strict mode-config=r_access_cfg passive=yes policy-template-group=\

remote_access profile=phase1_ra_win10 remote-certificate=yuri.s \

send-initial-contact=no

/ip ipsec policy

set 0 comment="Remote Access (Road Warrior)" dst-address=192.168.20.0/26 \

group=remote_access proposal=phase2_ra_win10 src-address=0.0.0.0/0

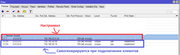

Но при попытке добавить второго (и последующих) пользователей получаю ошибку на этапе конфигурации Peers

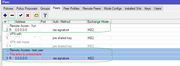

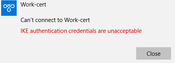

Если же я игнорирую эту ошибку, то Remote Access перестает быть доступным для всех:

Скажите, можно ли настроить удаленный доступ таким образом, чтобы у каждого пользователя был свой сертификат ? Или Микротик так не работает?

Гугл и База Знаний не помогли...