xvo писал(а): ↑15 янв 2021, 14:26

Ну так папка то smb - на компе.

В нее понятно, что надо идти по адресу компа.

Если без proxy-arp, то разные сети, но на клинтах впн нужны будут маршруты.

Если сейчас работает с proxy-arp, оставьте так. Не на столько это критично.

Касательно доступа на сам винбокс - если он даже через себя в локалку пропускает, то глобальных проблем никаких нет, а не пускает он просто потому что где-то это не разрешено.

Либо в firewall, либо в ip -> services, либо в system -> users.

Прикладывайте конфиг, может будет больше ясности.

Ну так папка то smb - на компе (Обычная,созданная папка, расшаренная как обычно для локальной сети, прочитал про программу на сотке когда искал как увидеть сеть из сотки,как бы не комп,как делать в сотке,вот попробовал, а этому SMB видимо фаирвол не писан,я не указал его в разрешениях а как бы все ок.

вот код весь,там может быть всякие лишние штучки,так как без защиты был,пока читал,пока вспоминал,кто там добавил что то,я поудолял что смог,типа планировщика задач,вот и хотел поучится правилам,но что то у меня не все получается

Коменты некоторые кракозябрами,я для себя на русском пишу,пофик.

А если взломали типа микротик,то он может криво работать? например может из за этого какие то траблы...

Код: Выделить всё

# jan/15/2021 15:40:00 by RouterOS 6.43.11

# software id = RPV5-EB0Z

#

# model = RouterBOARD 941-2nD

# serial number = 661606E26E83

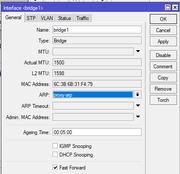

/interface bridge

add arp=proxy-arp name=bridge1

/interface pppoe-client

add add-default-route=yes disabled=no interface=ether1 name=pppoe-out1 user=\

RoFsj3s1C4

/interface l2tp-server

add name=l2tp-in1 user=remote01

/interface pptp-server

add disabled=yes name=pptp-in1 user=remote02

/interface wireless security-profiles

set [ find default=yes ] supplicant-identity=MikroTik

add authentication-types=wpa2-psk eap-methods="" management-protection=allowed \

mode=dynamic-keys name=profile1 supplicant-identity=""

/interface wireless

set [ find default-name=wlan1 ] disabled=no mode=ap-bridge security-profile=\

profile1 ssid=MikroTik wmm-support=enabled wps-mode=disabled

/ip pool

add name=dhcp_pool1 ranges=192.168.3.2-192.168.3.254

add name=vpn_pool1 ranges=10.10.5.1-10.10.5.100

/ip dhcp-server

add address-pool=dhcp_pool1 disabled=no interface=bridge1 name=dhcp1

/ppp profile

add local-address=vpn_pool1 name=pptp remote-address=vpn_pool1 use-encryption=\

yes

add change-tcp-mss=yes local-address=vpn_pool1 name=l2tp remote-address=\

vpn_pool1

add change-tcp-mss=yes name=lvpn use-compression=no use-encryption=no use-mpls=\

no

/interface bridge port

add bridge=bridge1 interface=wlan1

add bridge=bridge1 interface=ether3

add bridge=bridge1 interface=ether4

add bridge=bridge1 interface=ether2

/interface l2tp-server server

set authentication=mschap2 default-profile=l2tp enabled=yes use-ipsec=yes

/interface pptp-server server

set authentication=mschap2 default-profile=pptp enabled=yes

/ip address

add address=192.168.3.2/24 interface=bridge1 network=192.168.3.0

/ip cloud

set ddns-enabled=yes

/ip dhcp-server network

add address=192.168.3.0/24 dns-server=192.168.3.2 gateway=192.168.3.2

/ip dns

set allow-remote-requests=yes servers=8.8.8.8,8.8.4.4

/ip firewall filter

add action=drop chain=input comment=invalid connection-state=invalid

add action=accept chain=input comment="established,related \CF\F0\EE\EF\EE\E4\E0\

\E5\F2 \E8\ED\E5\F2 \E5\F1\EB\E8 \ED\E5\F2 \EF\F0\E0\E2\E8\EB\E0" \

connection-state=established,related

add action=accept chain=input dst-port=8291 in-interface=pppoe-out1 protocol=\

tcp src-port=""

add action=accept chain=input comment=Ping protocol=icmp

add action=accept chain=input comment="Vpn L2 IPSek (ports)" dst-port=\

500,4500,1701 protocol=udp

add action=accept chain=input comment=Ipsec protocol=ipsec-esp

add action=drop chain=input comment="\CE\F1\F2\E0\EB\FC\ED\EE\E5 \E2\F1\E5 \E1\

\EB\EE\EA\E8\F0\F3\E5\F2\F1\FF\?\C1\FB\EB\EE \EF\F3\F1\F2\EE\E5 \EF\EE\EB\E5\

\_In Interface.\C1\EB\EE\EA\E8\F0\EE\E2\E0\F2\FC \E2\F1\E5 \E7\E0\EF\F0\EE\

\F1\FB,\EF\F0\E8\F8\E5\E4\F8\E8\E5 \ED\E5 \E8\E7 \EB\EE\EA\E0\EB\FC\ED\EE\E9\

\_\F1\E5\F2\E8 \ED\E0 \EC\E8\EA\F0\EE\F2" in-interface=!bridge1

add action=drop chain=forward comment=invalid connection-state=invalid

add action=accept chain=forward comment=\

"established,related \ED\E5 \F3\E4\E0\EB\FF\F2\FC" connection-state=\

established,related

add action=accept chain=forward disabled=yes in-interface=bridge1 \

out-interface=pppoe-out1

add action=drop chain=forward in-interface=pppoe-out1 out-interface=bridge1

/ip firewall nat

add action=masquerade chain=srcnat out-interface=pppoe-out1

/ip route

add distance=1 gateway=192.168.3.2

add distance=1 dst-address=10.30.1.0/24 gateway=l2tp-in1

/ip service

set telnet disabled=yes

set ftp disabled=yes

set ssh disabled=yes port=43321

set api disabled=yes

set api-ssl disabled=yes

/ip socks

set port=5678

/ip socks access

add src-address=77.238.240.0/24

add src-address=178.239.168.0/24

add src-address=77.238.228.0/24

add src-address=94.243.168.0/24

add src-address=213.33.214.0/24

add src-address=31.172.128.45

add src-address=31.172.128.25

add src-address=10.0.0.0/8

add src-address=185.137.233.251

add src-address=5.9.163.16/29

add src-address=176.9.65.8

add src-address=82.202.248.5

add src-address=95.213.193.133

add src-address=136.243.238.211

add src-address=178.238.114.6

add src-address=46.148.232.205

add src-address=138.201.170.176/29

add src-address=95.213.221.0/24

add src-address=159.255.24.0/24

add src-address=31.184.210.0/24

add src-address=188.187.119.0/24

add src-address=188.233.1.0/24

add src-address=188.233.5.0/24

add src-address=188.233.13.0/24

add src-address=188.232.101.0/24

add src-address=188.232.105.0/24

add src-address=188.232.109.0/24

add src-address=176.212.165.0/24

add src-address=176.212.169.0/24

add src-address=176.212.173.0/24

add src-address=176.213.161.0/24

add src-address=176.213.165.0/24

add src-address=176.213.169.0/24

add src-address=5.3.113.0/24

add src-address=5.3.117.0/24

add src-address=5.3.121.0/24

add src-address=5.3.145.0/24

add src-address=5.3.149.0/24

add src-address=5.3.153.0/24

add src-address=5.167.9.0/24

add src-address=5.167.13.0/24

add src-address=5.167.17.0/24

add src-address=94.180.1.0/24

add src-address=94.180.5.0/24

add src-address=94.180.9.0/24

add src-address=217.119.22.83

add src-address=192.243.53.0/24

add src-address=176.9.65.8

add src-address=135.181.15.102

add src-address=198.18.0.0/15

add src-address=139.99.94.160/29

add action=deny src-address=0.0.0.0/0

/ppp secret

add name=remote01 profile=l2tp service=l2tp

add disabled=yes name=remote02 profile=pptp service=pptp

/system clock

set time-zone-name=Europe/Samara

/system package update

set channel=long-term

/tool bandwidth-server

set authenticate=no