Собственно сабж.

Давно уже на Oracle Cloud Free соорудил себе на убунте Wireguard VPN, соединение с микротом настроено и оно так висело с весны.

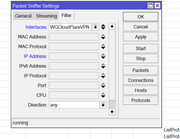

Есть address list с доменами, например, Фейсбука, которые нужно пустить через впн, далее маркировка mangle и далее в route маршрут в впн по routing mark.

Как выяснилось, проблема заключается сейчас в том, что если пытаться зайти на, например, Фейсбук, будучи подключённым по вай фай или проводу непосредственно к роутеру, то все это дело открывается оооочень медленно, настолько, что пользоваться этим никакого желания нет.

Самое интересное в том, что если к этом роутеру подключиться по впн (l2tp) , то запрещенка открывается очень даже резво.

В общем голову сломал, подскажите, пожалуйста, куда смотреть и что искать. Конфиг если надо выложу.

Обход блокировок из сети медленнее, чем если подключиться к той же сети через впн

-

ArtVAnt

- Сообщения: 162

- Зарегистрирован: 30 окт 2020, 15:00

Разница на самом деле существеннач:

Если подключиться через впн роутера и открывать запрещенку, то открытие страниц того же фейсбука около 3х секунд.

А если открывать непосредственно из сети роутера- то 20-30 секунд на открытие каждой страницы...

Из сети роутера запрос похожу гуляет долго куда-то не туда в роутере...

Если подключиться через впн роутера и открывать запрещенку, то открытие страниц того же фейсбука около 3х секунд.

А если открывать непосредственно из сети роутера- то 20-30 секунд на открытие каждой страницы...

Из сети роутера запрос похожу гуляет долго куда-то не туда в роутере...

-

KaNelam

- Сообщения: 620

- Зарегистрирован: 11 июл 2017, 13:03

-

ArtVAnt

- Сообщения: 162

- Зарегистрирован: 30 окт 2020, 15:00

Конфиг:

Код: Выделить всё

# mar/07/2022 20:20:09 by RouterOS 7.1.1

# software id = DBWY-B4HI

#

# model = RBD52G-5HacD2HnD

# serial number =

/interface bridge

add admin-mac=C4:AD:34:80:4C:7F auto-mac=no name=bridge

/interface ethernet

set [ find default-name=ether1 ] name=WAN

/interface l2tp-server

add comment=ObitVpn name=l2tp-in1 user=vpnobituser

/interface wireless

set [ find default-name=wlan1 ] band=2ghz-b/g/n channel-width=20/40mhz-XX \

country=russia disabled=no distance=indoors frequency=auto installation=\

indoor mode=ap-bridge ssid=Mik2.4 wireless-protocol=802.11 wps-mode=\

disabled

set [ find default-name=wlan2 ] band=5ghz-a/n/ac channel-width=\

20/40/80mhz-XXXX country=russia disabled=no distance=indoors frequency=\

auto installation=indoor mode=ap-bridge ssid=Mik5 wireless-protocol=\

802.11 wps-mode=disabled

/interface l2tp-client

add allow=mschap2 comment=SkntVPN connect-to=188.***.***.*** name=l2tp-out1 \

use-ipsec=yes user=MikrotikArt

/interface wireguard

add listen-port=13235 mtu=1420 name=WGCloudFlareVPN

add listen-port=13231 mtu=1420 name=WGMikrotik9kino

add listen-port=51821 mtu=1420 name=WgUbuntu

add disabled=yes listen-port=51820 mtu=1420 name=WgUbuntuReserv

/interface list

add name=LAN

add name=Internet

add name=VPN

/interface wireless security-profiles

set [ find default=yes ] authentication-types=wpa-psk,wpa2-psk eap-methods="" \

mode=dynamic-keys supplicant-identity=MikroTik

/ip ipsec peer

# This entry is unreachable

add name=peer1 passive=yes

/ip ipsec policy group

add name=obitgroup

/ip ipsec profile

set [ find default=yes ] lifetime=8h

/ip ipsec proposal

set [ find default=yes ] enc-algorithms=\

aes-256-cbc,aes-256-ctr,aes-192-cbc,aes-128-cbc,aes-128-ctr,3des

/ip pool

add name=dhcp ranges=192.168.10.100-192.168.10.254

add name=vpnsrv ranges=192.168.50.50-192.168.50.150

add name=WG ranges=10.78.1.0/24

/ip dhcp-server

add address-pool=dhcp interface=bridge lease-time=1w name=DHCP

/ppp profile

add change-tcp-mss=yes dns-server=192.168.50.1 local-address=192.168.50.1 \

name=vpnsrv remote-address=vpnsrv

/routing ospf instance

add name=default-v2 router-id=10.78.1.1

/routing ospf area

add instance=default-v2 name=backbone-v2

/routing table

add fib name=ToSknt

add fib name=ToRkn

/user group

set full policy="local,telnet,ssh,ftp,reboot,read,write,policy,test,winbox,pas\

sword,web,sniff,sensitive,api,romon,dude,tikapp,rest-api"

/interface bridge port

add bridge=bridge interface=ether2

add bridge=bridge interface=ether3

add bridge=bridge interface=ether4

add bridge=bridge interface=ether5

add bridge=bridge interface=wlan1

add bridge=bridge interface=wlan2

/ip neighbor discovery-settings

set discover-interface-list=!Internet

/ipv6 settings

set accept-redirects=no disable-ipv6=yes forward=no

/interface detect-internet

set detect-interface-list=all

/interface l2tp-server server

set authentication=mschap2 default-profile=vpnsrv enabled=yes use-ipsec=\

required

/interface list member

add interface=l2tp-out1 list=VPN

add interface=l2tp-in1 list=VPN

add interface=WGMikrotik9kino list=VPN

add interface=WAN list=Internet

add interface=WgUbuntu list=VPN

add interface=WgUbuntuReserv list=VPN

add interface=ether2 list=LAN

add interface=ether3 list=LAN

add interface=ether4 list=LAN

add interface=WGCloudFlareVPN list=VPN

/interface wireguard peers

add allowed-address=224.0.0.5/32,0.0.0.0/0 endpoint-address=188.***.***.*** \

endpoint-port=13231 interface=WGMikrotik9kino public-key=\

"T123RUgojkO123/oxRpgsshAYhHiNA+Qylgzh3GQs="

add allowed-address=0.0.0.0/0 disabled=yes endpoint-address=138.***.***.*** \

endpoint-port=51820 interface=WgUbuntuReserv public-key=\

"Ix3WiPAxCw3lraSmsKx6y1234567n/6mM="

add allowed-address=0.0.0.0/0 endpoint-address=130.***.***.*** endpoint-port=\

51821 interface=WgUbuntu public-key=\

"Zjbj/AUERZTq+4123456vEgwfovbvHO/f1I="

add allowed-address=0.0.0.0/0 endpoint-address=engage.cloudflareclient.com \

endpoint-port=2408 interface=WGCloudFlareVPN public-key=\

"bmXOC+F1Fx123654789Vo51h2wPfgyo="

/ip address

add address=192.168.10.1/24 interface=bridge network=192.168.10.0

add address=95.***.***.***/27 interface=WAN network=95.***.***.0

add address=10.78.1.1/24 interface=WGMikrotik9kino network=10.78.1.0

add address=10.78.25.1/24 interface=WgUbuntuReserv network=10.78.25.0

add address=10.78.78.1/24 interface=WgUbuntu network=10.78.78.0

add address=172.16.0.2 interface=WGCloudFlareVPN network=172.16.0.2

/ip dhcp-client

add disabled=yes interface=WAN

/ip dhcp-server lease

add address=192.168.10.191 client-id=1:a0:e7:b:5c:cb:28 mac-address=\

A0:E7:0B:5C:CB:28 server=DHCP

/ip dhcp-server network

add address=192.168.10.0/24 dns-server=192.168.10.1 gateway=192.168.10.1 \

netmask=24

/ip dns

set allow-remote-requests=yes use-doh-server=https://1.0.0.2/dns-query \

verify-doh-cert=yes

/ip firewall address-list

add address=sknt.ru list=Sknt

add address=rutracker.org list=Rkn

add address=linkedin.cn list=Rkn

add address=linkedin.com list=Rkn

add address=4pda.ru list=Rkn

add address=www.linkedin.com comment=linkedin.com list=Rkn

add address=ru.linkedin.com comment=linkedin.com list=Rkn

add address=linkedinmobileapp.com list=Rkn

add address=rutracker.ru list=Rkn

add address=2ip.ru comment=Sknt list=Rkn

add address=lib.rus.ec list=Rkn

add address=facebook.com list=Rkn

add address=cdninstagram.com disabled=yes list=Rkn

add address=ig.me disabled=yes list=Rkn

add address=instagram.com disabled=yes list=Rkn

add address=skynet.ru list=Sknt

add address=2ip.ru disabled=yes list=Rkn

add address=thefacebook.com list=Rkn

add address=fb.com list=Rkn

add address=m.facebook.com list=Rkn

add address=www.facebook.com list=Rkn

add address=facebook.com.vn list=Rkn

add address=www.facebook.com.vn list=Rkn

add address=fb.me list=Rkn

add address=bbc.com disabled=yes list=Rkn

add address=www.instagram.com disabled=yes list=Rkn

add address=www.ig.me disabled=yes list=Rkn

add address=youtube.com disabled=yes list=Rkn

add address=www.youtube.com disabled=yes list=Rkn

add address=ytimg.com disabled=yes list=Rkn

add address=www.ytimg.com disabled=yes list=Rkn

add address=googlevideo.com disabled=yes list=Rkn

add address=www.googlevideo.com disabled=yes list=Rkn

add address=youtu.be disabled=yes list=Rkn

add address=www.youtu.be disabled=yes list=Rkn

add address=m.youtube.com disabled=yes list=Rkn

add address=www.m.youtube.com disabled=yes list=Rkn

add address=ru-ru.facebook.com list=Rkn

add address=www.ru-ru.facebook.com list=Rkn

add address=fbcdn.net list=Rkn

add address=fbsbx.com list=Rkn

add address=tfbnw.net list=Rkn

add address=m.beta.facebook.com list=Rkn

add address=touch.beta.facebook.com list=Rkn

add address=www.dev.facebook.com disabled=yes list=Rkn

add address=s.fb.com list=Rkn

add address=m.fbjs.facebook.com list=Rkn

add address=facebook.com.es list=Rkn

add address=www.fbjs.facebook.com list=Rkn

add address=facebook.fr list=Rkn

add address=embed.fbsbx.com list=Rkn

add address=attachment.fbsbx.com list=Rkn

add address=lookaside.fbsbx.com list=Rkn

add address=web.facebook.com list=Rkn

add address=messenger.com list=Rkn

add address=secure.facebook.com list=Rkn

add address=secure.my-od.facebook.com list=Rkn

add address=www.my-od.facebook.com list=Rkn

add address=xx.fbcdn.net list=Rkn

add address=static.xx.fbcdn.net comment=flashtalking.com list=Rkn

add address=graph.facebook.com list=Rkn

add address=graphite.instagram.com disabled=yes list=Rkn

add address=api.facebook.com list=Rkn

add address=scontent-frt3-2.xx.fbcdn.net list=Rkn

add address=scontent-frx5-1.xx.fbcdn.net list=Rkn

add address=scontent-frt3-1.xx.fbcdn.net list=Rkn

add address=star.c10r.facebook.com list=Rkn

add address=scontent-frx5-2.xx.fbcdn.net list=Rkn

add address=fb.watch list=Rkn

add address=185.60.216.0/22 comment=Facebook disabled=yes list=Rkn

add address=157.240.0.0/16 comment=Facebook disabled=yes list=Rkn

add address=31.13.64.0/18 comment=Facebook disabled=yes list=Rkn

add address=112.213.80.0/20 comment=Facebook disabled=yes list=Rkn

add address=oracle.com disabled=yes list=Rkn

add address=www.oracle.com disabled=yes list=Rkn

add address=cloud.oracle.com disabled=yes list=Rkn

add address=login.eu-frankfurt-1.oraclecloud.com disabled=yes list=Rkn

add address=eu-frankfurt-1.oraclecloud.com disabled=yes list=Rkn

add address=oraclecloud.com disabled=yes list=Rkn

/ip firewall filter

add action=fasttrack-connection chain=forward connection-mark=!ipsec \

connection-state=established,related hw-offload=yes protocol=udp

add action=fasttrack-connection chain=forward connection-mark=!ipsec \

connection-state=established,related hw-offload=yes protocol=tcp

add action=accept chain=forward comment="Accept Forward established related" \

connection-state=established,related

add action=drop chain=forward comment="Drop invalid Forward" \

connection-state=invalid

add action=drop chain=forward comment="drop all packets for lan, no nat" \

connection-nat-state=!dstnat connection-state=new in-interface-list=\

Internet

add action=accept chain=input comment="Accept Input established related" \

connection-state=established,related

add action=drop chain=input comment="Drop Invalid Input" connection-state=\

invalid

add action=jump chain=input comment="Protected - WinBox, ssh, telnet chain" \

connection-state=new dst-port=8291,22,23 in-interface-list=Internet \

jump-target=Protected protocol=tcp

add action=accept chain=forward comment="Accept forward dst-nat" \

connection-nat-state=dstnat

add action=accept chain=input comment=WireGuard dst-port=\

13235,13231,51820,51821,51822 protocol=udp

add action=accept chain=input comment=L2TP connection-state="" dst-port=1701 \

protocol=udp

add action=accept chain=input comment=EoIP disabled=yes protocol=gre

add action=accept chain=input comment=OSPF protocol=ospf

add action=accept chain=input comment=IpSec protocol=ipsec-esp

add action=accept chain=input comment="IKE, IPsecNAT" connection-state="" \

dst-port=500,4500 protocol=udp

add action=accept chain=input comment=ICMP protocol=icmp

add action=accept chain=input comment="Winbox MAC" dst-port=20561 protocol=\

udp

add action=add-src-to-address-list address-list=BlackListProtected \

address-list-timeout=3d chain=Protected comment=\

"Protected - WinBox, ssh, telnet. Drop in RAW" connection-state="" \

src-address-list="ListProtected Stage 2"

add action=add-src-to-address-list address-list="ListProtected Stage 2" \

address-list-timeout=2m chain=Protected connection-state="" \

src-address-list="ListProtected Stage 1"

add action=add-src-to-address-list address-list="ListProtected Stage 1" \

address-list-timeout=1m chain=Protected connection-state=""

add action=accept chain=Protected

add action=drop chain=input comment="Drop All Other Input" in-interface-list=\

Internet

add action=drop chain=forward comment="Drop All Other Forward" \

in-interface-list=Internet

/ip firewall mangle

add action=mark-routing chain=prerouting comment="Mark To VPS Server Ubuntu" \

connection-state="" dst-address-list=Rkn new-routing-mark=ToRkn \

passthrough=no

add action=mark-routing chain=prerouting comment="Mark to SkyNet" \

connection-state="" dst-address-list=Sknt new-routing-mark=ToSknt \

passthrough=no

add action=mark-routing chain=prerouting comment=Main connection-state="" \

new-routing-mark=main passthrough=no

add action=mark-connection chain=input comment="Mark IPSec" connection-state=\

new ipsec-policy=in,ipsec new-connection-mark=ipsec passthrough=no

add action=mark-connection chain=output comment="Mark IPSec" connection-mark=\

ipsec connection-state=new ipsec-policy=out,ipsec new-connection-mark=\

ipsec passthrough=no

add action=mark-connection chain=input comment="Mark OSPF" connection-state=\

new new-connection-mark=OSPF passthrough=no protocol=ospf

/ip firewall nat

add action=dst-nat chain=dstnat comment=IpCam disabled=yes dst-port=\

10554,1080,8091 in-interface-list=VPN protocol=tcp to-addresses=\

192.168.10.122

add action=dst-nat chain=dstnat comment=Dc++ dst-port=30428,29996,21329 \

protocol=tcp to-addresses=192.168.10.191

add action=dst-nat chain=dstnat comment=Dc++ dst-port=30428,29996,21329 \

protocol=udp to-addresses=192.168.10.191

add action=dst-nat chain=dstnat comment=uTorrent dst-port=15369 protocol=tcp \

to-addresses=192.168.10.191

add action=dst-nat chain=dstnat dst-port=15369 protocol=udp to-addresses=\

192.168.10.191

add action=masquerade chain=srcnat disabled=yes out-interface=WgUbuntu \

routing-mark=ToRkn

add action=masquerade chain=srcnat disabled=yes out-interface=WGMikrotik9kino \

routing-mark=ToSknt

add action=masquerade chain=srcnat comment="\E1\E5\E7 \FD\F2\EE\E3\EE \F1 9\EA\

\E8\ED\EE \ED\E5\F2 \EF\E8\ED\E3\E0 \E4\EE 78.78.1 " out-interface-list=\

VPN

add action=redirect chain=dstnat disabled=yes dst-port=53,5353,1253 \

in-interface-list=VPN protocol=udp to-ports=53

add action=redirect chain=dstnat disabled=yes dst-port=53,5353,1253 \

in-interface-list=VPN protocol=tcp to-ports=53

add action=masquerade chain=srcnat out-interface-list=Internet

add action=masquerade chain=srcnat comment=\

"Allow acees to other subnets for ObitVpn" src-address=192.168.50.0/24

/ip firewall raw

add action=drop chain=prerouting in-interface-list=Internet src-address-list=\

BlackListProtected

/ip ipsec identity

add peer=peer1

/ip route

add comment=Obit disabled=no distance=1 dst-address=0.0.0.0/0 gateway=\

95.***.***.*** pref-src=0.0.0.0 routing-table=main scope=30 \

suppress-hw-offload=no target-scope=10

add comment="SKNT L2TP" disabled=yes distance=1 dst-address=192.168.11.0/24 \

gateway=l2tp-out1 pref-src="" routing-table=main scope=30 \

suppress-hw-offload=no target-scope=10

add comment="SKNT WireGuard" disabled=no distance=1 dst-address=0.0.0.0/0 \

gateway=WGMikrotik9kino pref-src=0.0.0.0 routing-table=ToSknt scope=30 \

suppress-hw-offload=no target-scope=10

add comment=SKNT disabled=yes distance=1 dst-address=192.168.11.0/24 gateway=\

WGMikrotik9kino pref-src="" routing-table=main scope=30 \

suppress-hw-offload=no target-scope=10

add comment="UbuntuRezerv WireGuard" disabled=yes distance=1 dst-address=\

0.0.0.0/0 gateway=WgUbuntuReserv pref-src="" routing-table=ToRkn scope=30 \

suppress-hw-offload=no target-scope=10

add comment=UbuntuWireGuard disabled=no distance=1 dst-address=0.0.0.0/0 \

gateway=WgUbuntu pref-src=0.0.0.0 routing-table=ToRkn scope=30 \

suppress-hw-offload=no target-scope=10

add disabled=yes distance=1 dst-address=0.0.0.0/0 gateway=WGCloudFlareVPN \

pref-src="" routing-table=ToRkn scope=30 suppress-hw-offload=no \

target-scope=10

/ip service

set telnet address=192.168.0.0/16

set ftp disabled=yes

set www address=0.0.0.0/0 disabled=yes

set ssh address=192.168.0.0/16

set api disabled=yes

set winbox address=0.0.0.0/0

set api-ssl disabled=yes

/ip upnp

set enabled=yes

/ppp secret

add name=vpnobituser profile=vpnsrv service=l2tp

/routing ospf interface-template

add area=backbone-v2 auth=md5 auth-id=1 auth-key=Mikrotik interfaces=LAN \

networks=192.168.10.0/24

add area=backbone-v2 auth=md5 auth-id=1 auth-key=Mikrotik disabled=yes \

interfaces=WgUbuntuReserv networks=10.78.25.0/24

add area=backbone-v2 auth=md5 auth-id=1 auth-key=Mikrotik interfaces=\

WGMikrotik9kino networks=10.78.1.0/24

add area=backbone-v2 auth=md5 auth-id=1 auth-key=Mikrotik interfaces=WgUbuntu \

networks=10.78.78.0/24

/system clock

set time-zone-name=Europe/Moscow

/system ntp client

set enabled=yes

/system ntp server

set enabled=yes manycast=yes

/system ntp client servers

add address=time.cloudflare.com

add address=time.windows.com

/system routerboard settings

set cpu-frequency=auto

/tool mac-server

set allowed-interface-list=LAN

/tool mac-server mac-winbox

set allowed-interface-list=LAN

WgUbuntu - интерфейс Wireguard между ВПН сервером Ubuntu и Микротиком - используется для обхода блокировок РКН (Mangle "ToRkn")

Интерфейс l2tp-in1 - ВПН сервер поднят на микротике, сделано для подключения по впн, например со смартфона - при этом работает обход блокировок РКН - вот через него страницы открываются значительно быстрее, чем если просто дома сидеть из под роутера. Для этого интерфейса используется подсеть 192.168.50.0

- Kostetyo

- Сообщения: 205

- Зарегистрирован: 21 окт 2013, 21:52

А медленно загружается или медленно запрос идёт? Может у вас ip не резолвится быстро из-за днс не правильного?

-

ArtVAnt

- Сообщения: 162

- Зарегистрирован: 30 окт 2020, 15:00

В целом и то и другое.

Но днс у меня используется один и тот же, как при подключении впн, так и при нахождении в сети роутера.

При этом проблема ТОЛЬКО с доменами из адрес листа RKn, все остальное загружается быстро.

-

ArtVAnt

- Сообщения: 162

- Зарегистрирован: 30 окт 2020, 15:00

Было попроьовано сделать следующее, но к сожалению не помогло:

в правилах fasttrack:

Connection Mark = no-mark

Routing Mark = main

И заметил, что если из сети открывать фб, то происходит как двойная загрузка (с телефона) т.е. полоса загрузки доходит до середины, сбрасывается и вот со второго раза открывается не быстро. Если то же самое с того же телефона делать через впн микротика, то открывает сразу.

На компе этого не видно, там просто медленно открывается. Сначала некоторое время думает, потом открывает.

в правилах fasttrack:

Connection Mark = no-mark

Routing Mark = main

И заметил, что если из сети открывать фб, то происходит как двойная загрузка (с телефона) т.е. полоса загрузки доходит до середины, сбрасывается и вот со второго раза открывается не быстро. Если то же самое с того же телефона делать через впн микротика, то открывает сразу.

На компе этого не видно, там просто медленно открывается. Сначала некоторое время думает, потом открывает.

-

ArtVAnt

- Сообщения: 162

- Зарегистрирован: 30 окт 2020, 15:00

для наглядности записал видео с экрана через впн и из локальной сети:

https://disk.yandex.ru/d/y1GG-nBxLOqW6w

https://disk.yandex.ru/d/y1GG-nBxLOqW6w

-

ArtVAnt

- Сообщения: 162

- Зарегистрирован: 30 окт 2020, 15:00

решил сменить версию на 7.1.3, с расчетом "ну а вдруг" - не прокатило... все также через впн микрота страница открывается значительно быстрее чем из сети...

есть у кого-нибудь какие-нибудь мысли? )

также тут обнаружил, если вдруг имеет значение:

192.168.50.0/24 подсеть для пользователей впн микротика l2tp, чтобы пользователи имели доступ к другим подсетям ранее было сделано правило add action=masquerade chain=srcnat comment= "Allow acees to other subnets for ObitVpn" src-address=192.168.50.0/24

но на данный момент, если отключить это правило, то клиенту впн микротика все равно доступны все подсети остальные, т.е., например, спокойно доступен 192.168.11.1 - второй микротик через интерфейс WGMikrotik9kino, ранее до 7 ROS это правило работало...

есть у кого-нибудь какие-нибудь мысли? )

также тут обнаружил, если вдруг имеет значение:

192.168.50.0/24 подсеть для пользователей впн микротика l2tp, чтобы пользователи имели доступ к другим подсетям ранее было сделано правило add action=masquerade chain=srcnat comment= "Allow acees to other subnets for ObitVpn" src-address=192.168.50.0/24

но на данный момент, если отключить это правило, то клиенту впн микротика все равно доступны все подсети остальные, т.е., например, спокойно доступен 192.168.11.1 - второй микротик через интерфейс WGMikrotik9kino, ранее до 7 ROS это правило работало...

-

ArtVAnt

- Сообщения: 162

- Зарегистрирован: 30 окт 2020, 15:00