Всем привет.

На routeros 6.46.4 поднят l2tp+ipsec для организации удаленных рабочих мест сотрудников из дома.

Поднимаем vpn.

Подключаемся к удаленной рабочей машине в офисе.

Открываем браузер и в яндексе открываем любую картинку (внутри туннеля).

Пинг до внешнего адреса роутера резко возрастает с 60 до 400.

Если картинки листать то идет потеря пакетов.

С локальными адресами роутера происходит так же.

Работая с почтой, doc документами, SIP, таких проблем не наблюдается.

Компрессия выключена. Скорость передачи данных в профиле выставлена 1М в обе стороны.

Подскажите на что необходимо обратить внимание ?

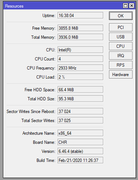

ps ROS поднят на виртуалке с 4gb озу и 4 CPU частота 2.9. Нагрузка на процессор во время загрузки картинок внутри туннеля около 1-2%. Уровень лицензии Free.

проблема с трафиком по lt2p+ipsec

-

imaoskol

- Сообщения: 132

- Зарегистрирован: 11 янв 2019, 14:48

Доброе утро.

Ipsec сам по себе требователен к ресурсам железа. На слабом железе возможны такие провалы, но у вас же виртуалка.

Есть ощущение что "накуралесили" с настройками. l2tp/ipsec использую на порядка 10 микротиков для удаленки и везде все норм. Более того lan-to-lan тунели тоже на l2tp/ipsec построены.

Нужен конфиг...

Ipsec сам по себе требователен к ресурсам железа. На слабом железе возможны такие провалы, но у вас же виртуалка.

Есть ощущение что "накуралесили" с настройками. l2tp/ipsec использую на порядка 10 микротиков для удаленки и везде все норм. Более того lan-to-lan тунели тоже на l2tp/ipsec построены.

Нужен конфиг...

-

easyman

- Сообщения: 108

- Зарегистрирован: 19 окт 2018, 13:44

Эта задержка между какими устройствами ? Вернее так - кто клиент?

-

supermicro

- Сообщения: 7

- Зарегистрирован: 30 мар 2020, 07:01

win с настроенными vpn клиентами с предварительным ключом.

на ros виртуалке с поднятым l2tp + ipsec к которому настроены подключения более 50 клиентов.

на ros виртуалке с поднятым l2tp + ipsec к которому настроены подключения более 50 клиентов.

-

easyman

- Сообщения: 108

- Зарегистрирован: 19 окт 2018, 13:44

Скорость передачи данных в профиле выставлена 1М в обе стороны... а это зачем?

-

supermicro

- Сообщения: 7

- Зарегистрирован: 30 мар 2020, 07:01

Можно Вашу ссылку на инструкцию по настройке ?imaoskol писал(а): ↑30 мар 2020, 08:07 Доброе утро.

Ipsec сам по себе требователен к ресурсам железа. На слабом железе возможны такие провалы, но у вас же виртуалка.

Есть ощущение что "накуралесили" с настройками. l2tp/ipsec использую на порядка 10 микротиков для удаленки и везде все норм. Более того lan-to-lan тунели тоже на l2tp/ipsec построены.

Нужен конфиг...

-

imaoskol

- Сообщения: 132

- Зарегистрирован: 11 янв 2019, 14:48

Как бэ интсрукции нет))supermicro писал(а): ↑30 мар 2020, 11:48Можно Вашу ссылку на инструкцию по настройке ?imaoskol писал(а): ↑30 мар 2020, 08:07 Доброе утро.

Ipsec сам по себе требователен к ресурсам железа. На слабом железе возможны такие провалы, но у вас же виртуалка.

Есть ощущение что "накуралесили" с настройками. l2tp/ipsec использую на порядка 10 микротиков для удаленки и везде все норм. Более того lan-to-lan тунели тоже на l2tp/ipsec построены.

Нужен конфиг...

Одно время долго мучился с нормальной настройкой site-to-site ipsec и l2tp/ipsec с мануалами из инета.

В итоге после посещения и сдачи MTCNA перенастроил везде по нормальному и всё работает теперь отлично.

Необхоимое и достаточное для настройки l2tp/ipsec

Настраивать нужно так:

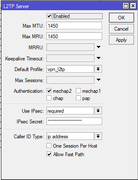

1) Активируем l2tp/ipsec:

PPP -- Interface -- L2tp Server

тут ставим галку enabled

use ipsec - required или yes ( обязательно требовать или же установить соединение без шифрование если удаленная сторона поддерживает)

ipsec-secret: собственно сам psk

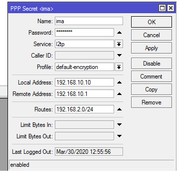

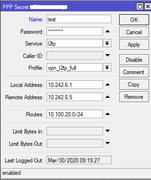

2) вкладка secret

создаем юзера

name - логин

password - пароль

service - l2tp

profile - тот же что и в l2tp

local address - адрес выданный клиенту vpn ( например 192.168.10.10)

remote address - адрес vpn микротика. Будет у всех клиентов одинаковый, например 192.168.10.1

routes - приписываем адрес сети куда нужен доступ. Если вписать эту опцию,то маршрут не надо будет приписывать.

например ваша сеть на работе 192.168.1.0/24

Иными словами 192.168.10.10,11,12,13,..... vpn клиенты и и адреса в vpn

192.168.10.1 - микротик в vpn

192.168.1.0/24 сеть куда нужен доступ

Если клиентов много, можно замутить для них пул, чтоб не прописывать адреса руками

3) файрволл. Разрешаем ipsec

chain input

protocol:50 и 51

Ну и форвард из вашей сети в сет впн и наоборот если у вас файрвол ограничивает форвард.

-

imaoskol

- Сообщения: 132

- Зарегистрирован: 11 янв 2019, 14:48

Возможно Вы накосячили в политиках ipsec, какой трафик в тунель заворачивать, плюс что у вас в файрволе неведомо.

mikrotik умеет практически в любом туннеле шифрование ipsec встраивать.

L2tp я рекомендую настраивать именно так как описал выше.

он динамически создаст политики да и маршрут сам пропишет.

Для site-to-site там история немного другая.

mikrotik умеет практически в любом туннеле шифрование ipsec встраивать.

L2tp я рекомендую настраивать именно так как описал выше.

он динамически создаст политики да и маршрут сам пропишет.

Для site-to-site там история немного другая.

-

supermicro

- Сообщения: 7

- Зарегистрирован: 30 мар 2020, 07:01

imaoskol писал(а): ↑30 мар 2020, 13:26 Возможно Вы накосячили в политиках ipsec, какой трафик в тунель заворачивать, плюс что у вас в файрволе неведомо.

mikrotik умеет практически в любом туннеле шифрование ipsec встраивать.

L2tp я рекомендую настраивать именно так как описал выше.

он динамически создаст политики да и маршрут сам пропишет.

Для site-to-site там история немного другая.

-

imaoskol

- Сообщения: 132

- Зарегистрирован: 11 янв 2019, 14:48

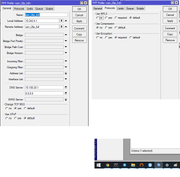

Во-первых у Вас в настройках l2tp стоит один профиль, а в настройках пользователя другой.

Во вторых в настройках профиля шифрования никакие адреса не нужны!!!

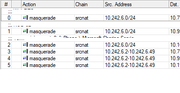

В третьих с маскарадом не понятно... что там в dst address??? зачем вам столько маскарадов?

Во вторых в настройках профиля шифрования никакие адреса не нужны!!!

В третьих с маскарадом не понятно... что там в dst address??? зачем вам столько маскарадов?